Überbrückung der Kluft Kombination von Cloud- und On-Premise-Sicherheit mit C4SAM...

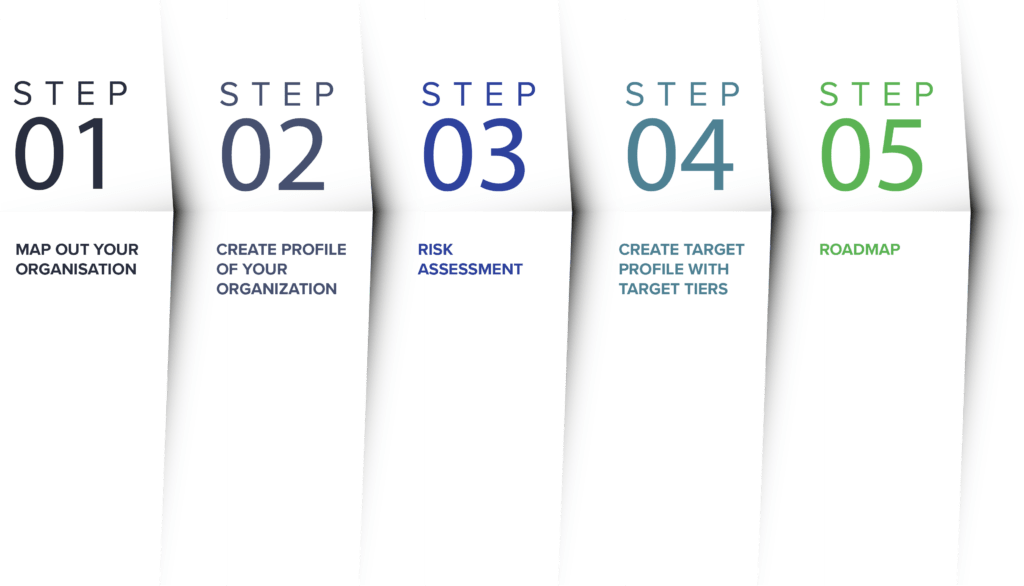

Mehr lesen5-Schritte-Anleitung für alle, die mit dem NIST-Framework noch nicht vertraut sind.

Was ist das NIST Cyber Security Framework (CSF)?

Das NIST CSF ist eine Reihe von Richtlinien, die Organisationen dabei helfen sollen, ihre „Cyber-Hygiene“ aufzubauen und/oder zu verbessern. Das Framework enthält eine Reihe von Standards und Empfehlungen, die Organisationen dabei helfen, Cyberangriffe zu erkennen, zu verhindern, wiederherzustellen und darauf zu reagieren.

Hier ist eine kurze Einführungsanleitung, um ab heute mit dem NIST CSF zu beginnen!

Schritt 1 – Planen Sie Ihre Organisation

Zunächst einmal ist es bei der Planung der Umsetzung des NIST-Rahmens in Ihrer Organisation wichtig, Ihre Organisation nicht nur intern, sondern auch extern zu verstehen. Wer sind Ihre Lieferanten und wer Ihre Kunden? Was ist Ihre Organisationshierarchie? All dies ist wichtig, wenn Sie ein Cybersicherheits-Framework implementieren. Die Hauptidee ist, dass Sie jetzt beginnen, das NIST-Framework zu implementieren, aber wie? Identifizieren Sie alle diese Bereiche und dies wird später in Sicherungssystemen wichtig sein. Es ist wichtig, dass jede*r seine Rolle kennt und weiß, an wener/sie sich wenden kann, wenn es ein Problem gibt.

Vielleicht enthält ein bestimmter Bereich sensible Daten, es ist wichtig, die Vertraulichkeit der Daten zu schützen, und dies sollte Vorrang vor der Zugänglichkeit oder der Integrität dieser Daten haben. Das Verständnis der Ziele und Treiber ist der Schlüssel, um mit der Implementierung des NIST-Frameworks zu beginnen.

Schritt 2 – Erstellen Sie ein Profil Ihrer Organisation

Was ist Ihr aktuelles Organisationsprofil?

Hier fangen Sie an, sich wirklich mit der Sicherheit Ihrer Organisation zu befassen, dies wird nicht von NIST definiert, daher ist dies ein internes Dokument (kann in beliebiger Form vorliegen). In diesem Dokument geht es nicht um Risiken oder darum, was Sie tun sollten, sondern darum, was Sie heute tun. Es ist wichtig zu verstehen, was Sie tun, um Verbesserungen in Ihrer Organisation zu finden.

Schritt 3 - Risikobewertung

Hier möchten Sie darüber nachdenken, welche Risiken mit welchem Teil des Unternehmens verbunden sind, ist es das gesamte Unternehmen oder ist es ein bestimmter Teil davon. Diese Risiken werden sich mit den Vorschriften und der Weiterentwicklung der Cybersicherheit ändern. Was sind die Bedrohungen? Was sind die Schwachstellen.? Was würde passieren wenn ….? Kommt es zu Datenverlust, Dienstausfall, was würde schief gehen? Stellen Sie sicher, dass diese Informationen aufgezeichnet werden.

Dann sehen wir uns die Wahrscheinlichkeit der Bedrohungen an und wenn es passieren würde, wie schlimm wäre es? Wird es eine schnelle 2-Klick-Korrektur sein oder werden mehrere Personen einen ganzen Tag brauchen, um sie zu beheben? Welche Auswirkungen hat dies auch auf die Organisation, Kunden usw.?

Schritt 4 – Zielprofil mit Zielstufen erstellen

Was ist Ihr Zielprofil?

Hier sollten Sie Ihre Prioritäten aufschreiben. Beginnend mit hohem Risiko und hoher Eintrittswahrscheinlichkeit und endend mit geringem Risiko und geringer Eintrittswahrscheinlichkeit. Wenn die vorherigen Schritte gut ausgeführt wurden, sollte dies einfach sein. Es gibt keine Anforderungen dafür, wie detailliert es ist, aber es sollte detailliert genug sein, um zu verstehen, wo Sie idealerweise sein möchten.

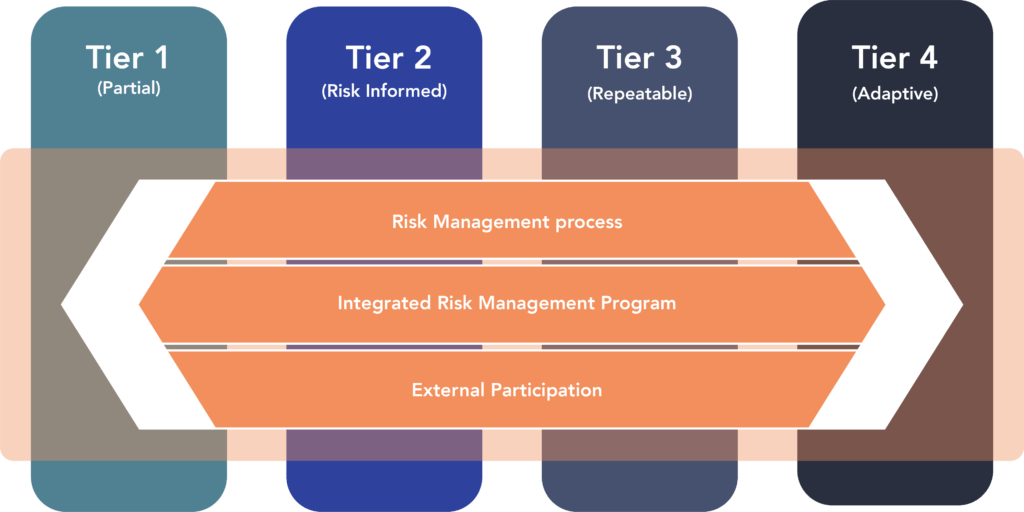

Um herauszufinden, in welcher Stufe Sie sich befinden, sehen Sie hier:

Ebenen des Cybersicherheits-Frameworks

Für Organisationen, die neu in der Cybersicherheit sind und denken, dass sie nichts in ihrer Organisation tun, ist dies nicht wahr, jede Organisation hat Computerkennwörter, ein Antivirenprogramm und verwendet nicht das WIFI des Cafés nebenan als Internetzugang ?

Schritt 5 – Fahrplan

Hier trifft „der Gummi auf die Straße“; Wir nehmen die im vorherigen Schritt priorisierten Lücken und erstellen eine Roadmap. Schreiben Sie auf, wer welches Ziel umsetzen wird, und ein „Wer, Was, Wann, Wo und Warum“-Ansatz kann ein guter Anfang sein, wenn Sie neu bei CS sind. Die Roadmap sollte sichtbar sein und den zuständigen Fachbereichen zur Verfügung stehen.

Dies ist eine großartige Möglichkeit, Ihre Reise zur Integration guter Cybersicherheitsstandards in Ihre Organisation zu beginnen, um eine gute Liste von Unterkategorien und Dokumenten direkt von NIST selbst zu erhalten. Schauen Sie sich diesen Link an:

https://www.nist.gov/cyberframework/online-learning/components-framework

Hier finden Sie weitere Details zu den „Kernen“, die Ihnen bei Ihrer Gefährdungsbeurteilung helfen! Viel Glück!

Weitere Blog Posts

Kritische Bootloader-Schwachstelle in Shim

Kritische Sicherheitslücke im Shim-Bootloader Was ist zu tun? Eine kritische...

Mehr lesenCybersecurity Trends 2024

Cybersecurity-Trends 2024 Intelligent und widerstandsfähig – Sicherheit durch Automatisierung In...

Mehr lesenCybersecurity Kill Chain

Was ist eine Cybersecurity Kill Chain? Verständnis, Erkennung und Verhütung...

Mehr lesenWhy should SMEs care about cybersecurity?

Warum sollte uns jemand ins Visier nehmen? Warum sollten sich...

Mehr lesenGRC im Jahre 2023 meistern

GRC im Jahre 2023 meistern 4 wesentliche Prioritäten zur Sicherung...

Mehr lesenTop-8-Vorhersage für Cybersicherheit in den nächsten 2 Jahren

Top-8-Vorhersage für Cybersicherheit in den nächsten 2 Jahren Gartner-Analysten haben...

Mehr lesen