Überbrückung der Kluft Kombination von Cloud- und On-Premise-Sicherheit mit C4SAM...

Mehr lesenKritische Sicherheitslücke im Shim-Bootloader

Was ist zu tun?

Eine kritische Sicherheitslücke im Shim-Bootloader, die die meisten Linux-Distributionen betrifft, wurde identifiziert und mit der Veröffentlichung von Version 15.8 behoben. Die von Bill Demirkapi entdeckte Schwachstelle (CVE-2023-40547) kann die Ausführung von Remotecode und die Umgehung von Secure Boot ermöglichen. Große Distributionen wie Debian, Red Hat, SUSE und Ubuntu haben entsprechende Hinweise veröffentlicht. Die Schwachstelle liegt in der Handhabung des HTTP-Protokolls, was zu einer Gefährdung des Systems führen kann. Die Ausnutzung dieser Schwachstelle ermöglicht einen frühzeitigen Zugriff während des Bootvorgangs, so dass Angreifer Bootkits einsetzen können, die eine umfassende Kontrolle ermöglichen. Darüber hinaus behebt Version 15.8 fünf weitere Sicherheitslücken mit unterschiedlichen Auswirkungen und unterstreicht damit die Notwendigkeit zeitnaher Aktualisierungen für sichere Systeme.

Was ist zu tun?

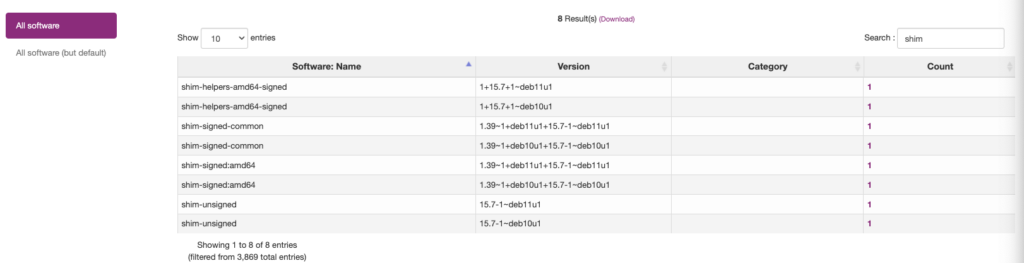

Zunächst müssen Sie wissen, ob Sie betroffen sind.

Dies kann nicht durch einen Blackbox-Scan von einer zentralen Instanz aus geschehen, wie wir es heute mit Openvas tun. Sie benötigen Zugriff auf das Inventar der Systemsoftware, also einen Fernzugriff oder erstellen Sie einfach die Inventarfunktion von C4SAM:

Alle Debian-Systeme sind anfällig für Shim Version 15.8. Um dieses Problem zu entschärfen, wird empfohlen, die Systeme mit den veröffentlichten Patches zu patchen und den Betriebssystembefehl „fwupdmgr“ auszuführen. Alternativ kann auch eine Neukonfiguration des Bootloaders, insbesondere von grub2, zur Vermeidung der Verwendung von Shim helfen.

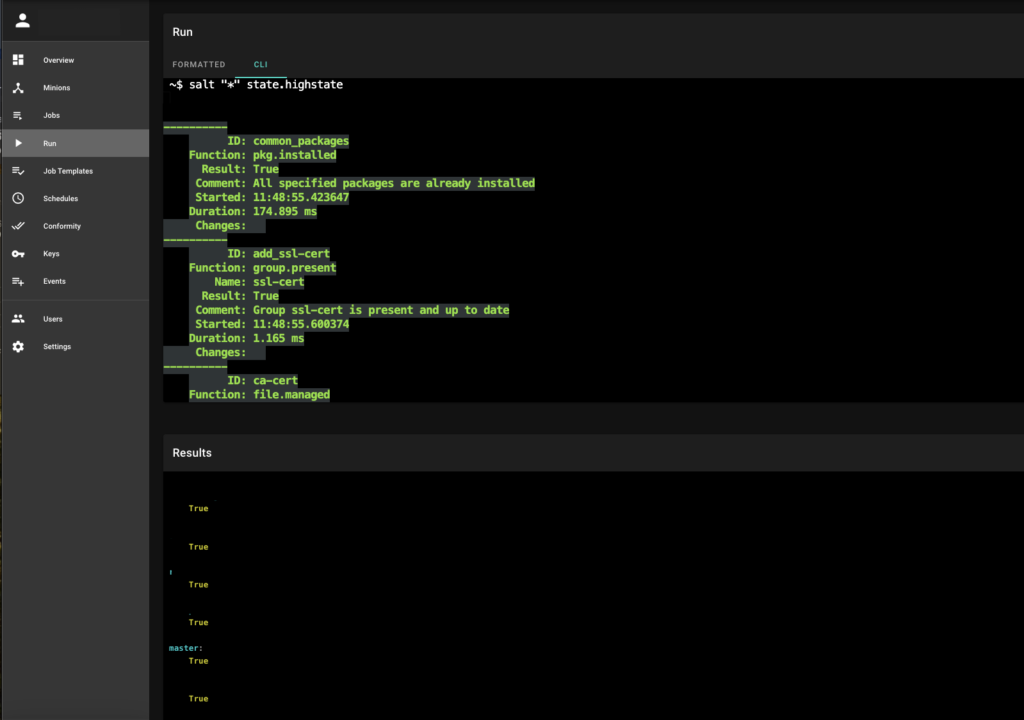

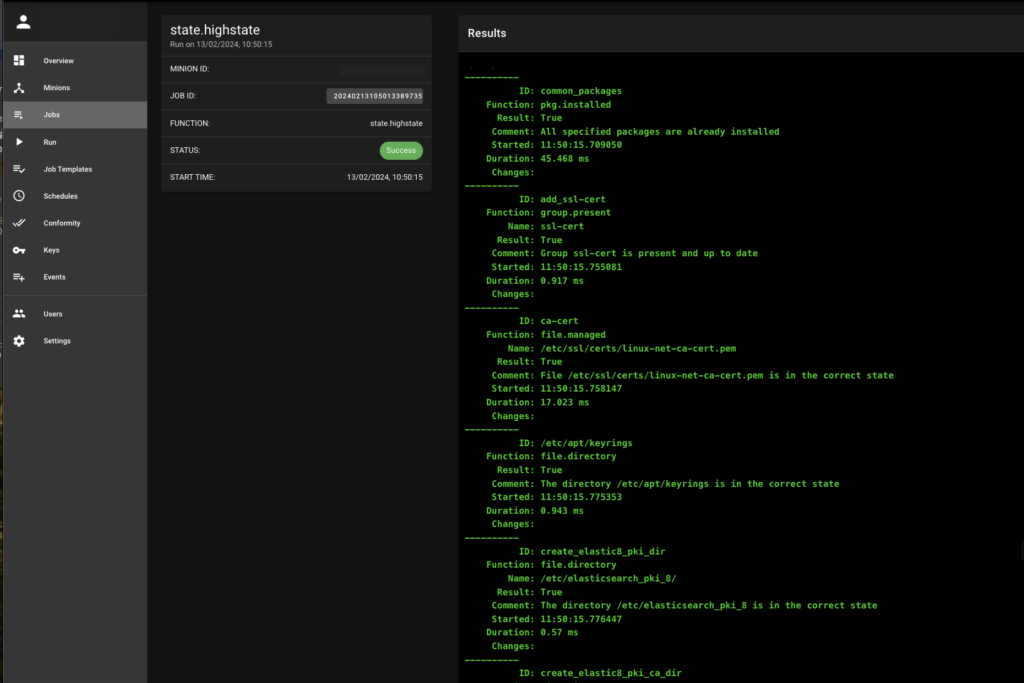

Diese Aktionen können durch die Automatisierungsfunktionen von C4SAM automatisiert werden, indem ein einfacher Einzeiler ausgeführt wird oder ein Compliance-Status eingerichtet wird, der während des Compliance-Jobs automatisch ausgeführt wird.

Kritische Sicherheitslücke im Shim Boot Loader betrifft die meisten Linux-Distributionen

Die Shim-Verantwortlichen haben die Version 15.8 veröffentlicht, um sechs Sicherheitslücken zu schließen, insbesondere einen kritischen Fehler mit der Bezeichnung CVE-2023-40547 (CVSS-Score: 9.8). Diese von Bill Demirkapi vom Microsoft Security Response Center (MSRC) entdeckte Schwachstelle kann unter bestimmten Bedingungen Remotecodeausführung ermöglichen und Secure Boot umgehen.

Zahlreiche große Linux-Distributionen, darunter Debian, Red Hat, SUSE und Ubuntu, haben Hinweise auf diese Sicherheitslücke veröffentlicht. Alan Coopersmith von Oracle wies darauf hin, dass die Ursache der Schwachstelle in der http-Boot-Unterstützung von shim liegt, wo von Angreifern kontrollierte Werte in einer HTTP-Antwort ein primitives Out-of-Bounds-Schreiben auslösen können.

Demirkapi betonte die Allgegenwärtigkeit der Schwachstelle und erklärte, dass sie jeden Linux-Bootloader betrifft, der in den letzten zehn Jahren signiert wurde. Shim, eine grundlegende Komponente, die als First-Stage-Bootloader auf UEFI-Systemen fungiert, ist der Kern dieses Problems.

CVE-2023-40547 stammt laut der Sicherheitsfirma Eclypsium von einer falschen Handhabung des HTTP-Protokolls, was zu einem Out-of-bounds-Write führt, der das gesamte System gefährden kann. In einem theoretischen Angriffsszenario könnte ein Angreifer die Schwachstelle ausnutzen, um einen anfälligen Shim-Bootloader auf das System des Opfers zu laden oder Daten auf der EFI-Partition zu manipulieren, wenn er über die entsprechenden Berechtigungen verfügt.

Durch die Ausnutzung dieser Schwachstelle erhalten Angreifer bereits während des Bootvorgangs Zugriff und können so heimlich Bootkits installieren, die umfassende Kontrolle über kompromittierte Hosts ermöglichen. Abgesehen von CVE-2023-40547 behebt shim Version 15.8 fünf weitere Schwachstellen, jede mit ihren eigenen Auswirkungen und Schweregraden:

- CVE-2023-40546 (CVSS-Score: 5.3): Out-of-bounds read führt zu Denial-of-Service (DoS)

- CVE-2023-40548 (CVSS-Wertung: 7.4): Pufferüberlauf, der zu möglichen Abstürzen oder Datenintegritätsproblemen auf 32-Bit-Prozessoren führt

- CVE-2023-40549 (CVSS-Score: 5.5): Out-of-bounds read in der authenticode-Funktion, die möglicherweise DoS auslöst

- CVE-2023-40550 (CVSS-Wertung: 5.5): Out-of-bounds read in der Secure Boot Advanced Targeting (SBAT) Validierung, was zur Offenlegung von Informationen führt

- CVE-2023-40551 (CVSS-Score: 7.1): Out-of-bounds read beim Parsen von MZ-Binärdateien, was möglicherweise sensible Daten offenlegt

Eclypsium wies auf die Schwere dieser Schwachstellen hin und betonte, dass Angreifer, die die Kontrolle erlangen, bevor der Kernel geladen wird, die Kernel- und Betriebssystemkontrollen umgehen können, wodurch sie effektiv privilegierten Zugriff erhalten.

Quellen:

https://thehackernews.com/2024/02/critical-bootloader-vulnerability-in.html

https://www.bleepingcomputer.com/news/security/critical-flaw-in-shim-bootloader-impacts-major-linux-distros/

Weitere Blog Posts

Kritische Bootloader-Schwachstelle in Shim

Kritische Sicherheitslücke im Shim-Bootloader Was ist zu tun? Eine kritische...

Mehr lesenCybersecurity Trends 2024

Cybersecurity-Trends 2024 Intelligent und widerstandsfähig – Sicherheit durch Automatisierung In...

Mehr lesenCybersecurity Kill Chain

Was ist eine Cybersecurity Kill Chain? Verständnis, Erkennung und Verhütung...

Mehr lesenWhy should SMEs care about cybersecurity?

Warum sollte uns jemand ins Visier nehmen? Warum sollten sich...

Mehr lesenGRC im Jahre 2023 meistern

GRC im Jahre 2023 meistern 4 wesentliche Prioritäten zur Sicherung...

Mehr lesenTop-8-Vorhersage für Cybersicherheit in den nächsten 2 Jahren

Top-8-Vorhersage für Cybersicherheit in den nächsten 2 Jahren Gartner-Analysten haben...

Mehr lesen